Шаг 1: Загрузитесь в “Безопасный режим” Windows

Безопасный режим Windows – это режим в котором загружаются только минимально необходимые программы и службы.

Как правило, вирусы запускаются автоматически при старте Windows, поэтому используя безопасный режим, Вы автоматически предотвращаете их запуск.

1. Для запуска безопасного режима Windows XP/7, выключите компьютер, затем включите и постоянно нажимайте клавишу F8, до появления меню безопасного режима.

Для запуска безопасного режима Windows 8/10, нажмите кнопку «Пуск» затем «Выключение», затем нажмите и удерживайте клавишу Shift, а потом «Перезагрузка».

2. Компьютер загрузится в среду восстановления Windows 10, выберите “Поиск и устранение неисправностей – Дополнительные параметры – Параметры загрузки и нажмите кнопку Перезагрузить”.

3. В параметрах загрузки нажмите клавишу F4 и компьютер начнет загрузку в Безопасный режим Windows 10.

Обратите внимание: Если вы хотите подключиться к Интернету, то вам нужно нажать клавишу F5, которая включит безопасный режим с поддержкой сетевых драйверов. Не удивляйтесь, если ваш компьютер работает гораздо быстрее в безопасном режиме, возможно это признак того что ваша система заражена вредоносными программами, а возможно, просто очень, очень много программ автоматически загружаются при старте Windows

Не удивляйтесь, если ваш компьютер работает гораздо быстрее в безопасном режиме, возможно это признак того что ваша система заражена вредоносными программами, а возможно, просто очень, очень много программ автоматически загружаются при старте Windows.

Какие угрозы обнаруживаются антивирусами

Стоит отметить, что на самом деле вирус и вредоносная программа, это немного разные определения. Вредоносное ПО – это любой программный код, цель которого нанести вред или ущерб компьютеру, операционной системе или лично человеку, похитив конфиденциальные данные (пароли, данные кредитных карт, деньги с электронных кошельков). Вирус же способен самореплицироваться, т.е. самостоятельно распространяться, заражая другие программы и компьютеры. Пользователю нужно запустить вирус или инфицированную программу, чтобы он начал вредить.

Черви (Worms)

Червь, в отличии от вируса, существует самостоятельно, не заражая другие файлы. Для заражения червём не требуется запуск заражённой программы или посещение инфицированного сайта. Червь использует сетевые уязвимости и эксплоиты операционки Windows. Эксплоит (exploit) – это код, последовательность команд, которая использует обнаруженную хакером брешь в системе безопасности, например ошибку при переполнении буфера, которая позволяет выполнить любой код.

Поэтому червь пролазит в компьютер сам, и затем дальше ищет другие уязвимости в сетях, к которым подключён компьютер. Червь может выполнять любые злонамеренные действия: кража паролей, шифрование файлов, нарушение работы ОС, перезагружать компьютер и т.д.

Трояны (Trojan)

Трояны попадают в компьютер под видом безвредного ПО и не имеют свойства размножаться. Трояны часто попадают в компьютер под видом кейгена или патча для взлома платных программ. Патч делает полезную работу, и ничего не подозревающий пользователь получает «бонусом» трояна, который открывает бэкдор – службу для удалённого управления компьютером. С помощью бэкдора хакер может делать с компьютером что угодно: загружать другие программы, похищать личные данные, менять начальную страницу и настройки браузера, нарушать целостность системы и др.

Руткиты (Rootkit)

Название пошло из операционок Linux, где для входа в систему с правами администратора используется логин «root». Руткиты самые нежелательные гости в Windows. Руткиты:

- Получают доступ к ядру ОС

- Изменяют системные файлы

- Маскируются под системные процессы

- Загружаются до запуска операционной системы

- Работают в теневом режиме

Всё это осложняет обнаружение и удаление руткитов.

Spyware, Adware, Ransomware

Spyware – шпионские программы, которые следят за активностью пользователя в сети, запоминают нажатия клавиш, находят данные карт, кошельков, документы и передают их хакеру.

Adware – рекламное ПО, показывает рекламу в всплывающих окнах. Adware (ad, реклама) может долго оставаться незамеченным, внедряя рекламные баннеры на посещаемые сайты или заменяя имеющуюся рекламу на свою. Переход по рекламным ссылкам может повлечь заражение трояном или руткитом.

Ransomware – это вымогатели, которые шифруют личные и рабочие документы на дисках. Вымогатель требует выкуп за получение ключа расшифровки. Как правило, выкуп просят в биткоинах, но никакого ключа расшифровки не существует. Лечения от вымогателя не существует, данные теряются навсегда.

Следуйте правилам безопасности, работая за компьютером и в интернете, используйте антивирусное ПО, например Total AV.

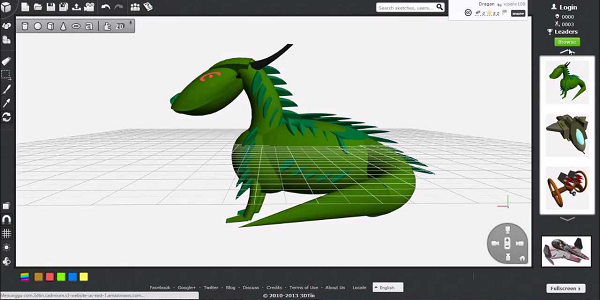

Тонкости работы

К ключевым особенностям работы 3DTin относится:

программа бесплатна;

на основе вокселей создаются модели разной формы или размеров;

работа выполняется в браузере, поэтому требуется постоянное подключение к интернету;

поддерживаются все современные браузеры;

обычные двухмерные изображения легко переводятся в трехмерные;

готовые и отредактированные модели легко подходят для 3Д печати;

для экспорта изображений и моделей используется соответствующая кнопка на главной панели инструментов, причем скачать можно рисунок с компьютера или из сети;

загружаются файлы форматов STL , DAE и OBJ;

для нахождения интересных 3D-моделей и опытных дизайнеров создан уникальный функционал для взаимодействия пользователей, поэтому они могут пользоваться электронной почтой, чатом и отслеживать ленту активности;

благодаря просьбам активных пользователей введена функция отслеживания интересных авторов: «Follow», поэтому можно всегда получать свежую информацию о новых работах опытных 3D-художников, а также разрешено ставить оценки и оставлять комментарии;

самой важной функцией считается возможность преобразования двухмерных изображений в трехмерные объекты, для чего используется многофункциональный редактор;

моделирование выполняется с помощью экструзии и Revolution;

во время работы можно пользоваться транспортиром для преобразования вращения, направляющими стрелками для масштабирования и сдвига, а также другими удобными функциями;

для профессиональных дизайнеров предусмотрена симметрия и суперсимметрия, которые упрощают процесс построения симметричных моделей.

Если разобраться в основных функциях и настройках, то не возникает сложностей с использованием уникального редактора, позволяющего создавать неповторимые и красивые трехмерные модели. Особенно актуальна программа для новичков, которые с помощью простых функций быстро научатся 3D-моделированию.

Если разобраться в основных функциях и настройках, то не возникает сложностей с использованием уникального редактора, позволяющего создавать неповторимые и красивые трехмерные модели. Особенно актуальна программа для новичков, которые с помощью простых функций быстро научатся 3D-моделированию.

13.4.Какие бывают вирусы

Рассмотрим основные виды вирусов. Существует большое число различных классификаций вирусов:

- по среде обитания:

- сетевые вирусы, распространяемые различными компьютерными сетями;

-

файловые — инфицируют исполняемые файлы, имеющие расширение exe и com.

К этому же классу относятся и макровирусы, написанные с помощью макрокоманд.

Они заражают неисполняемые файлы (в Word, Excel); -

загрузочные — внедряются в загрузочный сектор диска или в сектор,

содержащий программу загрузки системного диска. Некоторые вирусы

записываются в свободные секторы диска, помечая их в FAT-таблице как плохие; - загрузочно-файловые — интегрируют черты последних двух групп;

- по способу заражения (активизации):

-

резидентный вирус логически можно разделить на две части — инсталятор

и резидентный модуль. При запуске инфицированной программы управление получает инсталятор,

который выпоняет следующие действия:- размещает резидентный модуль вируса в ОЗУ и выполняет операции, необходимые для того,

чтобы последний хранился в ней постоянно; - подменяет некоторые обработчики прерываний, чтобы резидентный модуль

мог получать управление при возникновении определенных событий.

- размещает резидентный модуль вируса в ОЗУ и выполняет операции, необходимые для того,

-

нерезидентный вирусы не заражают оперативную память и проявляют свою

активность лишь однократно при запуске инфицированной программы;

-

резидентный вирус логически можно разделить на две части — инсталятор

- по степени опасности:

- не опасные — звуковые и видеоэффекты;

- опасные — уничтожают часть файлов на диске;

- очень опасные — самостоятельно форматируют жесткий диск;

- по особенностям алгоритма:

-

компаньон-вирусы не изменяют файлы. Алгоритм их работы состоит в том, что

они создают для exe-файлов новые файлы-спутники (дубликаты), имеющие то же имя, но

с расширением com. (com-файл обнаруживается первым, а затем вирус запускает exe-файл); -

паразитические — при распространении своих копий обязательно изменяют

содержимое дисковых секторов или файлов (все вирусы кроме компаньонов и червей); -

черви (репликаторы) — аналогично компаньонам не изменяют файлы и

секторы диска. Они проникают в компьютер по сети, вычисляют сетевые адреса других

компьютеров и рассылают по этих адресам свои копии. Черви уменьшают пропускную

способность сети, замедляют работу серверов; -

невидимки (стелс) — используют набор средств для маскировки своего

присутствия в ЭВМ. Их трудно обнаружить, т.к. они перехватывают обращения ОС

к пораженным файлам или секторам и подставляют незараженные участки файлов; -

полиморфики (призраки, мутанты) — шифруют собственное тело

различными способами. Их трудно обнаружить, т.к. их копии практически не

содержат полностью совпадающих участков кода; -

троянская программа — маскируется под полезную или интересную

программу, выполняя во время своего функционирования еще и разрушительную работу

или собирает на компьютере информацию, не подлежащую разглашению. В отличие от вирусов,

троянские программы не обладают свойством самовоспроизводства.

-

компаньон-вирусы не изменяют файлы. Алгоритм их работы состоит в том, что

- по целостности:

- монолитные — программа представляет единый блок;

-

распределенные — программа разделена на части. Эти части содержат инструкции,

которые указывают как собрать их воедино, чтобы воссоздать вирус.

Почему современные дети не любят книги?

Дети перенимают традиции и образ мышления, принятый у них дома. В интеллигентных профессорских семьях зачастую вырастают начитанные, образованные сыновья и дочери. У родителей, главное развлечение которых, смотреть телевизор после работы, ребенок редко тянется к книгам. Малыши, которым вместо чтения сказок мама с папой включают мультфильмы, не проявляют интереса к книгам, и учебник для них — это нечто непривычное и трудное для восприятия.

Желание тратить меньше усилий и идти по пути наименьшего сопротивления вполне естественно для человека, лень давно названа двигателем прогресса. Дети с радостью пользуются достижениями цивилизации, быстро осваивают новинки в мире технике, и ищут всю необходимую информацию в поисковике на компьютере, а не в библиотеке.

Некоторые из школьников не имеют времени и возможности изучать учебники, им проще найти информацию, просмотреть видеоролик или презентацию в интернете. Сделав за час домашнее задание, они успевают посетить многочисленные секции и занятия, на которые их записали родители.

Где найти «профессионального пользователя»

Продвижение гаджетов для смартфонов в квалифицированной среде практически не отличается от продвижения стандартного профессионального оборудования. Участие в профильных мероприятиях и проведение бесплатных консультаций для заинтересованных специалистов — по-настоящему эффективные способы поиска «профессиональных» потребителей.

Участие в профильных конференциях и форумах — это отличная возможность узнать об основных потребностях выбранной отрасли и представить специалистам свой продукт. Например, производители «медицинских» и «спортивных» гаджетов могут принять участие в ежегодном конгрессе M-Health в Москве. На протяжении двух лет главной повесткой мероприятия остаются медицинские технологии для домашнего использования и рынок мобильных и спортивных гаджетов и приложений.

Медицинское сообщество в России внедряет в свою работу мобильные гаджеты не так охотно, как западные или китайские коллеги. Охотнее всего подобные устройства используют молодые специалисты, умеющие работать с приложениями. Именно они будут заинтересованы в обучении работе с инновационными медицинскими гаджетами.

На рынке спортивных устройств ситуация обстоит лучше – практикующие тренеры профессиональных команд и сотрудники фитнес-клубов все чаще используют смартфоны и мобильные приложения в своей работе.

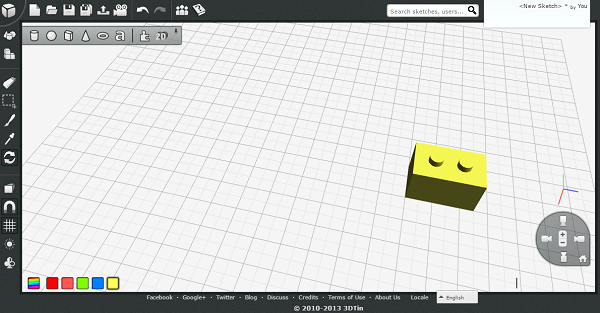

Назначение и особенности программы

3DTin можно пользоваться через разные современные браузеры, к которым относится Google Chrome, Opera, Mozilla Firefox, Яндекс.Браузер. Основное назначение данной программы заключается в редактировании разных трехмерных моделей, но не на устройстве, а в облаке.

К особенностям 3DTin относится:

- редактируются и сохраняются объекты в облаке, поэтому к ним можно получить доступ с разных компьютеров при наличии подключения к интернету;

- программа предназначена как для новичков, так и для продвинутых пользователей;

- она позволяет разрабатывать разнообразные трехмерные объекты;

- поскольку не предъявляются жесткие требования к технике, а также софт не занимает место на компьютере, то он подходит для владельцев недорогого оборудования;

- предлагается интуитивный интерфейс и множество функций, которые настолько просты в использовании, что даже человек без опыта в 3D-моделирования легко научится редактировать простейшие модели;

- не требуется платить средства за использование всех функций;

- сервис применяет специальные воксели, которые представлены объемными элементами, накладываемыми друг на друга, что позволяет получить нужную по форме и размеру модель;

- процесс трехмерного моделирования схож со сбором конструктора, а полученный объект легко поворачивается или перемещается в редакторе;

- при необходимости можно сглаживать углы или добавлять другие элементы;

- стандартно используются воксели в форме прямоугольников, но можно выбирать и другие фигуры, к которым относятся сферы, конусы или цилиндры, а также разрешается сделать собственную необычную фигуру, обладающую сложной формой;

- допускается пользоваться совместным редактированием через облако, поэтому к редактору получает доступ сразу несколько пользователей с разных компьютеров.

С помощью такого браузерного расширения можно загружать двухмерный рисунок, который с помощью простых функций преобразуется в 3D-модель. Как только редактирование будет закончено, файл можно распечатать или воспользоваться другим редактором для более профессиональной обработки.

Внимание! Благодаря прямой поддержки со стороны сервиса Lagoa появляется возможность работать с разными текстурами, материалами или расцветками

Что такое компьютерный вирус?

Компьютерный

вирус — это специально написанная небольшая по размерам программа,

которая может «приписывать» себя к другим программам (т.е.

«заражать» их), а также выполнять различные нежелательные

действия на компьютере. Программа, внутри которой находится вирус,

называется зараженной. Когда такая программа начинает работу, то

сначала управление получает вирус. Вирус находит и «заражает»

другие программы, а также выполняет какие-нибудь вредные действия

(например, портит файлы или таблицу размещения файлов (FAT)

на диске, «засоряет» оперативную память и т.д.). Для

маскировки вируса действия по заражению других программ и нанесению

вреда могут выполняться не всегда, а скажем, при выполнении

определенных условий. После того как вирус выполнит нужные ему

действия, он передает управление той программе, в которой он

находится, и она работает как обычно. Тем самым внешне работа

зараженной программы выглядит так же, как и незараженной.

Многие

разновидности вирусов устроены так, что при запуске зараженной

программы вирус остается в памяти компьютера и время от времени

заражает программы и выполняет нежелательные действия на компьютере.

Все действия вируса

могут

выполняться очень быстро и без выдачи каких либо сообщений, по этому

пользователю очень трудно, практически невозможно, определить, что в

компьютере происходит что-то необычное.

Пока на компьютере

заражено относительно мало программ, наличие вируса может быть

практически незаметным. Однако по прошествии некоторого времени на

компьютере начинает твориться что-то странное, например:

-

некоторые

программы перестают работать или начинают работать неправильно; -

на экран

выводятся посторонние сообщения, символы и т.д.; -

работа на

компьютере существенно замедляется; -

некоторые файлы

оказываются испорченными и т.д.

К

этому моменту, как правило, уже достаточно много (или даже

большинство) тех программ, с которыми вы работаете, являются

зараженными вирусом, а некоторые файлы и диски — испорченными.

Более того, зараженные программы с Вашего компьютера могли быть уже

перенесены с помощью дискет или локальной сети на компьютеры ваших

коллег и друзей.

Некоторые

вирусы ведут себя очень коварно. Они вначале незаметно заражают

большое число программ и дисков, а затем наносят очень серьезные

повреждения, например, форматируют весь жесткий диск на компьютере,

естественно после этого восстановить данные бывает просто невозможно.

А бывают вирусы, которые ведут себя очень скрытно, и портят понемногу

данные на жестком диске или сдвигают таблицу размещения файлов (FAT).

Таким

образом, если не принимать мер по защите от вируса, то последствия

заражения могут быть очень серьезными. Например, в начале 1989г.

вирусом, написанным американским студентом Моррисом, были заражены и

выведены из строя тысячи компьютеров, в том числе принадлежащих

министерству обороны США. Автор вируса был приговорен судом к трем

месяцам тюрьмы и штрафу в 270 тыс. дол. Наказание могло быть и более

строгим, но суд учел, что вирус не портил данные, а только

размножался.

Для

того, чтобы программа-вирус была незаметной, она должна иметь

небольшие размеры. По этому вирусы пишут обычно на низкоуровневых

языках Ассемблер или низкоуровневыми командами языка СИ.

Вирусы пишутся опытными

программистами или студентами просто из любопытства или для отместки

кому-либо или предприятию, которое обошлось с ними недостойным

образом или в коммерческих целях или в целях направленного

вредительства. Какие бы цели не преследовал автор, вирус может

оказаться на вашем компьютере и постарается произвести те же вредные

действия, что и у того, для кого он был создан.

Следует

заметить, что написание вируса — не такая уж сложная задача,

вполне доступная изучающему программирование студенту. Поэтому

еженедельно в мире появляются все новые и новые вирусы. И многие из

них сделаны в нашей стране.

Плюсы и минусы привычки использовать гаджеты при обучении

Между поклонниками прогресса и приверженцами традиций продолжаются споры о пользе и вреде гаджетов для школьников. Среди плюсов использования планшетных компьютеров можно назвать меньшую нагрузку на детские позвоночники. В одном планшете можно уместить сразу все необходимые учебники, а не носить тяжелый рюкзак за спиной.

Ухудшение зрения от использования компьютера, о котором часто говорят, на деле встречается чаще у любителей бумажных изданий. Мелкий шрифт книг и учебников вреден для глаз, тогда как на смартфоне или планшете можно настроить комфортное освещение и размер букв.

Постоянное обновление информации в интернете и ее изобилие поражает воображение, представить все эти знания в книжном формате нереально даже в самой большой библиотеке. Даже редкие издания оказываются доступны многим людям благодаря мировой сети.

Возможность учиться и сдавать экзамены удаленно — еще один плюс, которые ежегодно оценивают миллионы детей и взрослых по всему миру. Обучение, поступление в вуз, повышение уровня подготовки сотрудников, переквалификация — эти задачи теперь решаемы без выезда в головные офисы и филиалы учебных заведений. Находясь дома, можно просматривать учебные ролики и материал, общаться с преподавателями в режиме реального времени по видео или обмениваться сообщениями.

У ежесекундного доступа к интернету есть свои минусы. Уходит необходимость запоминать информацию. Современный ребенок не глупее представителя прошлых поколений, ему просто не требуется прилагать усилия, чтобы блеснуть знаниями.

С ростом количества информации ухудшается ее качество. Не всем источникам можно доверять. Среди учебной и медицинской литературы в интернете достаточно много самозванцев и недостоверных данных.

Ребенок редко может сосредоточиться только на уроках, сидя за компьютером. Отвлекающие факторы: игры, видеоролики, музыка, социальные сети, мультфильмы и кино — не дают сконцентрироваться. На выполнение домашнего задания может уйти гораздо больше времени, чем в случае использования учебника.

Как найти заражённый файл

Обнаружение вируса или троянской программы на компьютере бывает как задачей непростой, требующей высокой квалификации, так и достаточно тривиальной — в зависимости от сложности вируса или троянца, от методов, которые используются для скрытия вредоносного кода в системе. В «тяжелых случаях», когда используются специальные методы маскировки и скрытия зараженного кода в системе (например, руткит-технологии), непрофессионалу найти зараженный файл не представляется возможным. Данная задача потребует специальных утилит, возможно — подключения жесткого диска к другому компьютеру или загрузки системы с CD-диска. Если же встретился обычный червь или троянская программа, то найти её иногда можно достаточно простыми способами.

Абсолютное большинство червей и троянских программ должны получать управление при старте системы. Для этого в большинстве случаев используются два основных способа:

- запись ссылки на зараженный файл в ключи автозапуска системного реестра Windows;

- копирование файла в каталог автозапуска Windows.

Наиболее «популярные» каталоги автозапуска в Windows 2000 и XP следующие:

- \%Documents and Settings%\%user name%\Start Menu\Programs\Startup\

- \%Documents and Settings%\All Users\Start Menu\Programs\Startup\

Если в этих каталогах обнаружены подозрительные файлы, то их рекомендуется незамедлительно отослать в компанию-разработчика антивируса с описанием проблемы.

Ключей автозапуска в системном реестре достаточно много, наиболее «популярные» из них ключи Run, RunService, RunOnce и RunServiceOnce в ветках реестра:

Вероятнее всего там будут обнаружены несколько ключей с малоговорящими названиями и пути к соответствующим файлам

Особое внимание следует обратить на файлы, размещенные в системном или корневом каталоге Windows. Необходимо запомнить их название, это пригодится при дальнейшем анализе

Также «популярна» запись в следующий ключ:

По умолчанию в данном ключе стоит значение «%1″ %*».

Наиболее удобным местом для размещения червей и троянцев являются системный (system, system32) и корневой каталог Windows. Связано это с тем, что, во-первых, по умолчанию показ содержимого данных каталогов в Explorer отключен. А во-вторых, там уже находится множество разнообразных системных файлов, назначение которых для рядового пользователя абсолютно неизвестно, да и опытному пользователю понять является ли файл с именем winkrnl386.exe частью операционной системы или чем-то чужеродным — весьма проблематично.

Рекомендуется воспользоваться любым файловым менеджером с возможностью сортировки файлов по дате создания и модификации и отсортировать файлы в указанных каталогах. В результате все недавно созданные и измененные файлы будут показаны вверху каталога, и именно они будут представлять интерес. Наличие среди них файлов, которые уже встречались в ключах автозапуска, является первым тревожным звонком.

Более опытные пользователи могут также проверить открытые сетевые порты при помощи стандартной утилиты netstat. Рекомендуется также установить сетевой экран и проверить процессы, ведущие сетевую активность. Также рекомендуется проверить список активных процессов, при этом пользоваться не стандартными средствами Windows, а специализированными утилитами с расширенными возможностями — многие троянские программы успешно маскируются от штатных утилит Windows.

Но универсальных советов на все случаи жизни не существует. Часто приходится иметь дело с технически «продвинутыми» червями и троянскими программами, вычислить которых не так просто. В этом случае необходимо обратиться за помощью либо в службу технической поддержки антивирусной компании, защита от которой установлена на компьютере, либо в одну из компаний, специализирующихся на компьютерной помощи, либо попросить помощи на соответствующих интернет-форумах. К таким ресурсам можно отнести русскоязычные www.virusinfo.info и anti-malware.ru, а также англоязычные www.rootkit.com и www.gmer.net. Кстати, подобные форумы, специализирующиеся на помощи пользователям, есть и у многих антивирусных компаний.